【逆向破解】破解一个e盾VMP加密的软件记录

作者:collapse时间:2024-08-02 13:08:37

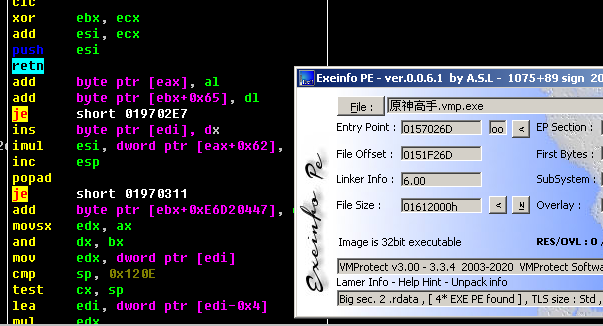

首先查一下,这是个全v的软件,按钮事件之类的全没了

首先运行一下,od检测

这个程序只vm了没壳,所以可以搜内容到起始点![]()

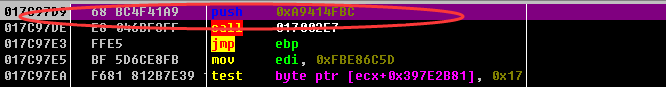

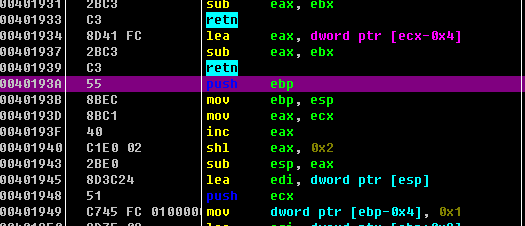

输入之前找的特征码(5E 6A 00 4B 75 FB),然后下断,虽然都是vm的代码,但是不用看,运行后单步向下就直接到检测段了。直接mov0

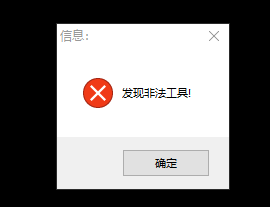

然后再点运行,这时候就过掉非法可以运行起来了

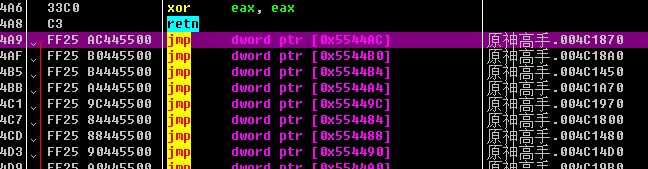

随后搜索内容回到初始搜索ff25,可以发现支持库这段被v了,但是无所谓

我们生成一个e盾回开头搜ff25来到被v的这里,然后直接二进制复制粘贴还原就行

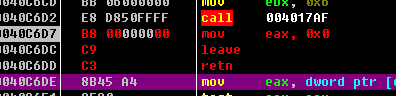

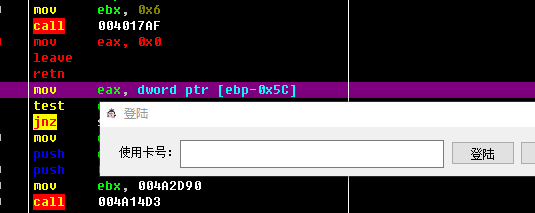

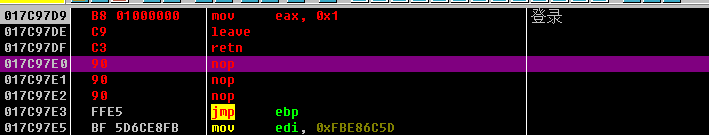

然后在这下断随便输个卡密点登录,然后往下单步就直接到登录了,这里可以给个注释。

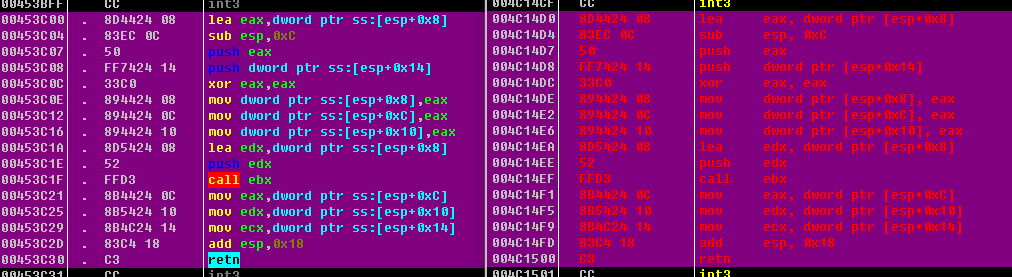

和没v的一样,直接mov1ret就行。随后就是合法了

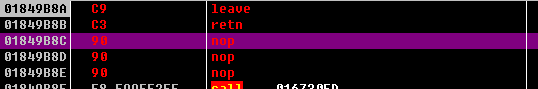

原版登录后会进入一次支持库然后到合法,v之后的也是这样,单步向下就可以直接到合法,直接ret就行

然后登录和合法都过掉了,然后这里会到载入窗口,但是用过的人都知道载入窗口会先运行一次js运算,由于按钮没了,找到字符串拼接

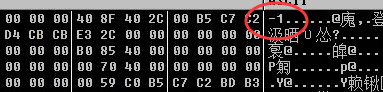

这里下段后往下单次会到之前还原的支持库,然后和之前的一样运行11次过掉算法,然后补时间,将-1改掉再次运行

然后运行就破解成功了,有的补了事件才有功能,不然会是空窗口